1. 战略背景与核心架构阐述

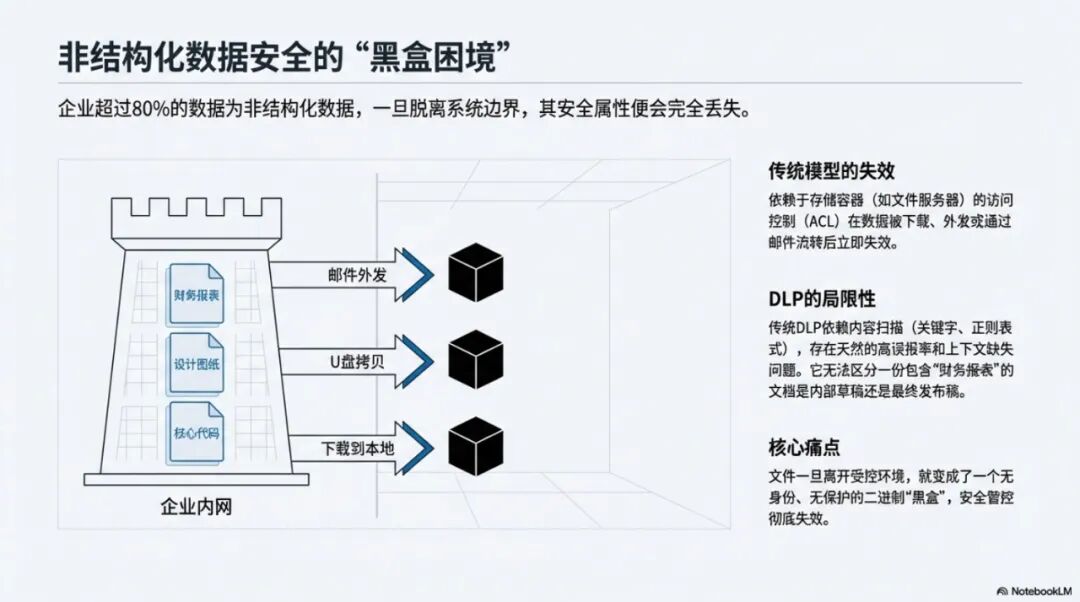

在当前数字化转型的深水区,企业数据边界已彻底消融。传统的“护城河”式边界防御体系在面对云原生应用、移动办公及供应链协作时显得力不从心。针对用户提出的构建“针对不同密级的权限、存储、共享及转换动态管控策略”,单一的加密技术已无法满足需求。本方案的核心在于将企业数字权利管理(Enterprise Digital Rights Management, EDRM)作为零信任架构(Zero Trust Architecture, ZTA)中的数据平面执行层,实现“以数据为中心”的持续验证与动态授权。

1.1 动态管控策略的定义与必要性

动态管控(Dynamic Control)区别于传统的静态访问控制列表(ACL)。静态控制一旦授权,即便环境发生变化(如用户从内网切换至公共Wi-Fi,或设备感染恶意软件),权限依然有效,这构成了巨大的安全隐患。

本报告所定义的动态管控策略,基于**属性访问控制(ABAC)**模型,实时评估四个维度的属性以决定密钥的分发与权限的授予:

-

• 主体属性(Subject): 用户身份、部门、密级许可(如Top Secret/Confidential)。 -

• 客体属性(Object): 数据分类分级标签、文件格式、内容敏感度。 -

• 环境属性(Environment): 接入IP、地理位置、时间窗口。 -

• 设备属性(Device): 设备健康度、是否受管、EDR状态。

在EDRM的技术语境下,动态管控不仅仅是加密,更是权力的实时仲裁。通过将策略引擎与身份认证系统(IAM)深度绑定,EDRM能够实现“此时此地此人”的最小权限控制,并在风险升级时立即执行“远程销毁”或权限撤销 1。

1.2 EDRM在零信任架构中的角色

在零信任模型中,EDRM扮演着“微隔离”的角色。通过将每一个文件封装在独立的加密壳(Wrapper/Pack)中,并嵌入策略执行代理(PEP),文件本身成为了新的安全边界 3。

-

• 身份即边界: 文件的解密密钥不随文件存储,而是通过实时的身份验证向策略服务器(PDP)申请。 -

• 持续验证: 每一次打开文件的操作都会触发一次策略检查。如果用户的风险评分在会话期间升高,EDRM可即时中断对内容的访问。 -

• 全生命周期审计: 无论文件流转至何处(内网、云端、第三方),所有的打开、打印、截屏尝试都会回传至审计中心 4。

2. 商业EDRM产品深度剖析与对比

本章节作为网络安全专家的核心分析部分,将深入解构市场主流EDRM解决方案的技术架构,涵盖国际巨头与国内头部厂商,评估其对动态管控策略的支撑能力。

2.1 Microsoft Purview Information Protection (MPIP)

作为微软生态的原生解决方案,MPIP(前身为AIP)代表了云原生、平台化的技术路线。

-

• 技术架构: MPIP基于Azure Rights Management (Azure RMS) 服务。它采用标签驱动(Label-driven)的策略,将元数据嵌入Office文档头中。其核心优势在于密钥管理的高度集成性,支持“自带密钥”(BYOK)和“双重密钥加密”(DKE)6。 -

• 动态管控能力: -

• 条件访问集成: MPIP与Azure AD(现Microsoft Entra ID)的条件访问策略深度集成。管理员可以配置“仅在合规设备上允许解密绝密文档”的策略,实现了真正的动态控制 8。 -

• 自动分类: 利用机器学习分类器(Trainable Classifiers)自动识别敏感信息并打标,减少人工干预 6。 -

• 局限性分析: -

• 格式壁垒: 对非微软格式(如CAD、PDF、WPS)的支持依赖于统一标签客户端或插件,体验不如原生Office流畅,且可能存在功能缺失 9。 -

• 权限粒度: 虽然支持“不可转发”、“只读”,但在端点外设控制(如精确禁止通过特定IM软件发送解密后内容)方面,不如以驱动级防护著称的独立厂商精细。 -

• 国内落地挑战: 也就是所谓的“主权云”问题。对于“绝密”数据,必须采用DKE架构,将主密钥留存在本地HSM中,这增加了架构的复杂性 10。

2.2 Fasoo Enterprise DRM (FED)

Fasoo作为EDRM领域的资深厂商,其技术路线强调“内核级防护”与“全格式支持”,特别适用于高IP价值的制造业和研发环境。

-

• 技术架构: Fasoo采用独特的“Pack & Tag”架构。文件被封装在FSD(Fasoo Secure Document)容器中,且客户端通过文件系统过滤驱动(Filter Driver)接管所有文件I/O操作。这意味着无论应用程序如何升级,只要它尝试读取文件,Fasoo都能介入 11。 -

• 动态管控能力: -

• 屏幕安全(Smart Screen): Fasoo在防止“模拟信号泄漏”方面具有显著优势。它不仅支持动态水印(显示用户名/IP/时间),还能在检测到截屏软件(包括第三方工具和系统级截图)时屏蔽窗口或阻断操作。这对于VDI环境尤为关键 4。 -

• 离线策略: 支持基于时间的离线许可,允许出差员工在离线状态下访问文件N天,过期自动失效,兼顾了安全与可用性。 -

• 落地评估: -

• 兼容性: 对CAD(AutoCAD, Catia, SolidWorks)和源代码的支持非常成熟,适合混合研发环境。 -

• 运维成本: 由于涉及内核驱动,Windows大版本更新时可能需要验证Agent兼容性。

2.3 Seclore EDRM

Seclore的市场定位侧重于“无摩擦的外部协作”,解决了EDRM长期以来的“外部用户难以打开文件”的痛点。

-

• 技术架构: Seclore不仅提供传统的客户端代理,还重点发展了基于HTML5的浏览器安全阅读器。通过身份联合(Identity Federation),外部合作伙伴可以使用自己的企业账号或社交账号(Google/Microsoft ID)验证身份,无需在本地创建账户 1。 -

• 动态管控能力: -

• 粒度回收: 提供了非常直观的“远程销毁”界面。管理员可以随时撤销已发送文件的访问权,甚至可以针对特定设备进行锁定。 -

• 连接器生态: 拥有丰富的预置连接器,可与DLP(Symantec, McAfee)、CASB及ECM系统无缝对接,实现“发现即加密”的自动化流程 14。 -

• 局限性: 浏览器端的编辑功能相较于本地原生应用较弱,对于复杂的Excel宏或工程图纸,主要以“查看”为主。

2.4 IP-guard (V+全向文档加密)

IP-guard在国内市场拥有极高的占有率,其本质是终端管理(UEM)与透明加密(Transparent Data Encryption, TDE)的结合体。

-

• 技术架构: IP-guard V+ 采用进程级透明加解密技术。系统管理员定义“涉密进程”(如Word.exe, Acad.exe),这些进程产生的文件在写入磁盘时自动加密,读取时自动解密。非授权进程读取则为乱码 15。 -

• 动态管控能力: -

• 安全沙箱: 并非传统意义上的虚拟化沙箱,而是通过驱动隔离形成一个逻辑上的“安全区”。配合其强大的外设控制(USB、打印机、蓝牙),构建了严密的数据防泄漏闭环 16。 -

• 审计全景: 由于IP-guard本身具备屏幕录像、IM聊天审计功能,它能提供比纯EDRM产品更全面的上下文审计日志。 -

• 落地评估: -

• 透明性: 对内部员工极其友好,几乎无感知。 -

• 外发瓶颈: 文件外发通常需要经过审批流程解密,或制作成特定的外发查看器。这种模式在频繁的供应链交互中效率较低,不如Seclore的联合身份认证灵活。

2.5 亿赛通 (YiSaiTong/ESAFENET)

作为国内老牌数据安全厂商,亿赛通在合规性(分级保护)和国产化适配方面具有独特优势。

-

• 技术架构: 同样采用驱动层透明加密技术,但近年来加强了与数据分类分级工具的联动,能够基于识别结果自动匹配加密策略。 -

• 动态管控能力: -

• 国产化适配: 对WPS、通过API接口与钉钉(DingTalk)、企业微信的集成度较高,能够适应国内企业的特有办公生态 18。 -

• 文档安全网关: 提供文档安全网关产品,用于在上传下载过程中进行流量清洗和权限剥离,适配混合云场景。 -

• 风险提示: 根据公开情报,该产品历史版本曾出现过高危漏洞(如文件上传漏洞),落地实施时需严格关注补丁管理和网络隔离 20。

2.6 商业产品横向对比矩阵

|

|

|

|

|

|

|

| 核心架构 |

|

|

|

|

|

| Office集成 |

|

|

|

|

|

| WPS支持 |

|

|

|

强 (API深度集成) | 强 (API深度集成) |

| CAD支持 |

|

强 (广泛支持) |

|

强 (透明加密) | 强 |

| 外部协作 | 极佳 (B2B/B2C) |

|

极佳 (浏览器) |

|

|

| 屏幕安全 |

|

强 (智能屏蔽/水印) |

|

强 (录屏审计) |

|

| 零信任适配 |

|

|

|

|

|

| 实施难度 |

|

|

|

|

|

3. 开源EDRM的可行性深度证伪

对“开源产品”的深度分析。经过对GitHub、SourceForge及相关开源社区的全面调研,得出的专业结论是:在企业级权利管理(Enterprise Rights Management)领域,不存在成熟的、开箱即用的开源替代品。

3.1 开源生态的现状

开源社区在加密领域主要集中在以下三个方向,均无法满足EDRM的“持续管控”需求:

-

1. 静态存储加密(Storage Encryption): 如 VeraCrypt 21 和 Cryptomator 22。这些工具能完美解决“存储”安全,即防止硬盘丢失导致的数据泄露。但一旦用户输入密码解开了容器,文件就被完全解密,用户可以随意复制、打印、外发。缺失了“使用中(Data-in-use)”的权限控制。 -

2. 流媒体DRM(Consumer DRM): 如 OpenDRM 23 或基于Widevine/PlayReady接口的实现。这些是为了保护Netflix/Spotify内容的,无法用于Word文档的细粒度权限控制。 -

3. 文档管理系统(DMS): 如 Alfresco Community 或 Mayan EDMS 24。它们在服务器端有权限控制(谁能下载),但文件一旦下载到本地,便脱离了系统的控制范围,不具备“落地加密”的能力。

3.2 自研/开源二开的技术壁垒

试图基于开源加密库(如OpenSSL)自研EDRM系统面临难以逾越的工程挑战:

-

• 应用程序挂钩(Application Hooking): 要禁止Word的“打印”功能,必须深入研究Microsoft Office的COM接口或逆向其内部API。微软和WPS的更新极其频繁,开源项目无法维持这种高强度的适配维护。 -

• 信任模型崩溃: EDRM依赖于“受控的客户端”。如果客户端源码是公开的,具有本地管理员权限的用户可以轻易重新编译一个“去除了权限检查逻辑”的客户端,从而绕过所有保护。商业EDRM通过代码混淆、反调试和内核保护来防止这种篡改。

3.3 推荐的“开放”策略

对于希望保持开放性的企业,建议采用开放标准而非开源软件。例如,使用支持标准PDF安全处理程序的商业工具,或者关注 Virtru 推动的 OpenTDF (Trusted Data Format) 标准 26。OpenTDF 定义了一种将加密载荷与元数据(策略)绑定的开放格式,虽然管理端通常收费,但数据格式本身不被厂商锁定。

4. 终端文件格式与在线系统的集成能力评估**

针对用户列举的具体格式(Office, WPS, PDF)及在线协作平台(腾讯文档,石墨文档),本节提供具体的技术集成与兼容性评估。

4.1 终端文件格式集成

4.1.1 Microsoft Office (Word/Excel/PPT)

-

• 商业产品表现: MPIP提供最佳体验,无感集成。Fasoo和Seclore通过COM加载项实现,功能丰富但偶尔会因Office更新导致插件崩溃。IP-guard采用底层驱动,稳定性较高,不受Office界面变动影响。 -

• 转换策略: 应配置策略禁止“另存为”不安全格式(如纯文本),或强制“另存为”操作继承原文件的加密属性。

4.1.2 WPS Office

-

• 挑战: WPS在亚洲市场尤其是政企领域占据主导,但其API与微软不完全兼容。 -

• 集成方案: 金山软件为安全厂商提供了专门的WPS安全开发接口。 -

• 推荐: IP-guard和亿赛通利用此接口实现了与WPS的深度集成,能够精准控制WPS的打印、复制和截屏。相比之下,MPIP对WPS的支持较弱,通常只能作为普通文件加密,无法控制WPS内部细粒度功能。

4.1.3 PDF文档

-

• 机制: PDF标准本身包含安全Handler规范。 -

• 集成方案: 大多数EDRM厂商(Fasoo, Seclore)通过封装成专有格式(如.fpdf)并调用自家阅读器,或开发Adobe Reader/Foxit插件来实现控制。 -

• 注意: 在移动端,封装后的PDF往往无法利用原生阅读器的重排版(Reflow)功能,阅读体验较差。建议选择支持“原生PDF加密标准”的EDRM解决方案。

4.1.4 工程制图与设计文档 (CAD/ProE)

-

• 挑战: 文件体积大,关联文件多(Xref),对性能极度敏感。 -

• 策略: 必须采用进程级透明加密(IP-guard/Fasoo)。基于插件的方案(如MPIP)在处理复杂装配图时极易崩溃或导致性能不可用。

4.2 在线协作系统集成(腾讯文档、石墨文档)

这是EDRM落地中最棘手的“深水区”。在线文档本质上是云端数据库记录或对象流,而非本地文件,因此传统的“落地加密”无法直接应用。

4.2.1 核心冲突

如果直接将EDRM加密后的文件上传至腾讯文档或石墨文档,云端服务器无法解密文件内容,用户在浏览器中看到的将是乱码或“文件损坏”。

4.2.2 集成方案 A:安全网关(CASB)阻断模式

-

• 原理: 利用CASB或EDRM的网络过滤驱动。 -

• 策略: 禁止高密级(如L3/L4)的加密文件上传至docs.qq.com或shimo.im。 -

• 优缺点: 安全性最高,但阻碍了协作效率。

4.2.3 集成方案 B:浏览器端屏幕安全(推荐落地)

-

• 原理: 既然无法加密云端数据,就控制端点的“呈现层”。 -

• 技术实现: 部署Fasoo Smart Screen或IP-guard的屏幕水印策略。当Agent检测到浏览器访问腾讯文档/石墨文档的URL时: -

1. 强制水印: 在浏览器窗口覆盖显性或隐性水印(包含当前操作员信息)。 -

2. 屏蔽操作: 禁止浏览器的“复制”功能,屏蔽截屏软件。 -

• 价值: 即使数据在云端是明文的,但在端点侧实现了防泄漏闭环 13。

4.2.4 集成方案 C:API级权限同步(企业版高级集成)

-

• 前提: 企业购买了腾讯文档/石墨文档的私有化部署版或企业版,且厂商开放了管理API 28。 -

• 实现: 开发中间件,将EDRM的权限策略映射到在线文档的权限体系。 -

• 场景: 当HR系统将某文件定级为“Confidential”时,中间件调用腾讯文档API,将对应在线文档的分享权限锁定为“仅特定人员可读,不可导出”。 -

• 可行性: 技术复杂度高,需定制开发,适合大型企业。

5. EDRM落地实施指南

基于上述分析,为确保EDRM项目成功落地并规避“买而不用”的风险,建议遵循以下实施路径。

5.1 实施阶段规划

第一阶段:数据发现与分类定义(第1-2个月)

-

• 建立分类分级标准: -

• L1 (公开/Public): 不加密。 -

• L2 (内部/Internal): 透明加密,允许水印打印。 -

• L3 (秘密/Confidential): 限制编辑,禁止打印,禁止截屏。 -

• L4 (绝密/Top Secret): 仅限特定设备查看,禁止离线,双重密钥(DKE)。 -

• 暗数据扫描: 部署Fasoo Data Radar或Varonis 27,对文件服务器和终端进行全盘扫描,识别存量敏感数据位置。

第二阶段:策略配置与小范围试点(第3-4个月)

-

• 身份集成: 对接AD/LDAP/Entra ID,确保“身份即密钥”。 -

• 沙箱与透明加密配置: 对于研发和财务部门,配置IP-guard或Fasoo的自动加密策略(所有新建Office/CAD文件自动加密)。 -

• 转换策略: 配置“另存为”拦截。例如,禁止将加密的Word文档另存为未加密的TXT格式。

第三阶段:协作集成与全面推广(第5-6个月)

-

• SaaS管控: 上线浏览器水印策略,覆盖腾讯文档/石墨文档访问场景。 -

• 外部协作流程: 部署Seclore或配置Fasoo/IP-guard的外发审批流。对于必须发给供应商的文件,强制转换为HTML包装格式或PDF安全格式。 -

• 移动端覆盖: 推送EDRM移动APP至MDM受管设备,确保移动办公安全。

5.2 关键技术指标(KPI)清单

在选型和验收时,应重点考核以下指标:

-

1. 性能损耗: 打开100MB以上的加密CAD图纸,延迟不得超过3秒。 -

2. 离线容忍度: 在断网环境下,已授权用户应能正常工作至少24-48小时(策略可配)。 -

3. 抗对抗能力: 在断开Agent进程或修改系统时间的情况下,加密文件应无法打开。 -

4. SaaS兼容性: 访问在线文档时,屏幕水印必须在1秒内显现,且跟随窗口移动。

5.3 风险与应对

-

• 风险: 密钥服务器宕机导致全公司停摆。 -

• 应对: 部署高可用(HA)集群,并配置“紧急逃生”密钥(Master Key)物理存储于保险箱中。 -

• 风险: 文件损坏。 -

• 应对: EDRM加密前必须强制备份原文件(IP-guard支持此功能),或集成企业网盘的版本管理。

6. 结论

实施基于零信任的EDRM动态管控策略,是企业数据安全建设从“合规驱动”向“实战驱动”跨越的关键一步。

-

• 对于深度微软生态且以Office办公为主的企业,Microsoft Purview是阻力最小的选择,但需接受其在非微软格式上的短板。 -

• 对于制造业、研发型企业,拥有大量CAD图纸和源代码,Fasoo 的内核级防护和 IP-guard 的透明加密+外设控制组合是更务实的选择。 -

• 对于频繁涉及外部供应链协作的企业,Seclore 的浏览器无代理方案能极大降低沟通成本。 -

• 面对腾讯文档/石墨文档等SaaS挑战,不要试图去加密云端数据流,而应通过端点屏幕安全(水印/防截屏)与CASB上传控制相结合,构建“云端协作,端点防御”的混合安全模型。

最终,技术的落地必须服务于业务。动态管控的核心不在于“封堵”,而在于让数据在正确的身份、正确的环境和正确的用途下,自由而安全地流动。

Works cited

-

1. Enterprise Digital Rights Management – Seclore, accessed December 17, 2025, https://www.seclore.com/platform/edrm/ -

2. Data-Centric Security – Seclore, accessed December 17, 2025, https://www.seclore.com/fundamentals/data-centric-security/ -

3. White Papers | Fasoo, accessed December 17, 2025, https://en.fasoo.com/white-papers/ -

4. Securing Sensitive IP in VDI Environments | Fasoo Use Cases, accessed December 17, 2025, https://en.fasoo.com/case-studies/securing-sensitive-ip-in-manufacturing-vdi-environments/ -

5. Seclore Data Security Intelligence Framework, accessed December 17, 2025, https://www.seclore.com/framework/ -

6. Deploy an information protection solution with Microsoft Purview, accessed December 17, 2025, https://learn.microsoft.com/en-us/purview/information-protection-solution -

7. Bring your own encryption keys for Power BI – Microsoft Fabric, accessed December 17, 2025, https://learn.microsoft.com/en-us/fabric/enterprise/powerbi/service-encryption-byok -

8. Microsoft 365 | Seclore, accessed December 17, 2025, https://www.seclore.com/integrations/microsoft/ -

9. How’s MS Purview for Data Protection? : r/cybersecurity – Reddit, accessed December 17, 2025, https://www.reddit.com/r/cybersecurity/comments/1jczihx/hows_ms_purview_for_data_protection/ -

10. Double Key Encryption (DKE) – Microsoft Learn, accessed December 17, 2025, https://learn.microsoft.com/en-us/purview/double-key-encryption -

11. Fasoo Enterprise DRM (EDRM, IRM, ERM) | Fasoo White Paper, accessed December 17, 2025, https://en.fasoo.com/white-papers/fasoo-enterprise-drm-whitepaper/ -

12. Data Classification, Fasoo Data Radar | Fasoo Brochure, accessed December 17, 2025, https://en.fasoo.com/solution-overview/fasoo-data-radar-technical-datasheet/ -

13. Screen Security | Fasoo Smart Screen, accessed December 17, 2025, https://en.fasoo.com/strategies/screen-security/ -

14. Integrations – Seclore, accessed December 17, 2025, https://www.seclore.com/integrations/ -

15. hidden – IP-guard | ELIMINATE INTERNAL THREATS, accessed December 17, 2025, https://www.ip-guard.com/en-us/trial-and-downloads/hidden -

16. Overview – IP Guard SA, accessed December 17, 2025, https://www.ipguard.co.za/overview/ -

17. IP guard terminal security – 百富嘉软件, accessed December 17, 2025, https://www.bfjsoft.com/En/d/IP-GUARD -

18. DingTalk Security Rating, Vendor Risk Report, and Data Breaches – UpGuard, accessed December 17, 2025, https://www.upguard.com/security-report/dingtalk -

19. Control Record · Audit – IP-guard, accessed December 17, 2025, https://www.tecsols.com/en/wp-content/images/dm/IP-guardV4DM(EN).pdf -

20. AVD-2024-1706412 – 阿里云漏洞库, accessed December 17, 2025, https://avd.aliyun.com/detail?id=AVD-2024-1706412 -

21. VeraCrypt – Free Open source disk encryption with strong security for the Paranoid, accessed December 17, 2025, https://veracrypt.jp/ -

22. Cryptomator – Free & Open-Source Cloud Storage Encryption, accessed December 17, 2025, https://cryptomator.org/ -

23. willkk/opendrm: An open source implementation of DRM(Digital Rights Management) or Key System. – GitHub, accessed December 17, 2025, https://github.com/willkk/opendrm -

24. 12 Best Open Source Document Management System For 2025, accessed December 17, 2025, https://thedigitalprojectmanager.com/tools/best-document-management-system-open-source/ -

25. Top 12 Documentation Management Open Source Tools for 2025 | DocuWriter.ai, accessed December 17, 2025, https://www.docuwriter.ai/posts/documentation-management-open-source -

26. Top 10 Information Rights Management (IRM) Tools for Data Security in 2025, accessed December 17, 2025, https://www.cloudnuro.ai/blog/top-10-information-rights-management-irm-tools-for-data-security-in-2025 -

27. Fasoo Data Radar – AWS Marketplace – Amazon.com, accessed December 17, 2025, https://aws.amazon.com/marketplace/pp/prodview-7evs4nh46vxk6 -

28. API Gateway | Tencent Cloud, accessed December 17, 2025, https://www.tencentcloud.com/products/apigateway -

29. How does Tencent Docs Enterprise Edition ensure data security?, accessed December 17, 2025, https://www.tencentcloud.com/techpedia/109390 -

30. Database Security – Varonis, accessed December 17, 2025, https://www.varonis.com/coverage/databases

本篇文章来源于微信公众号: IT的阿土

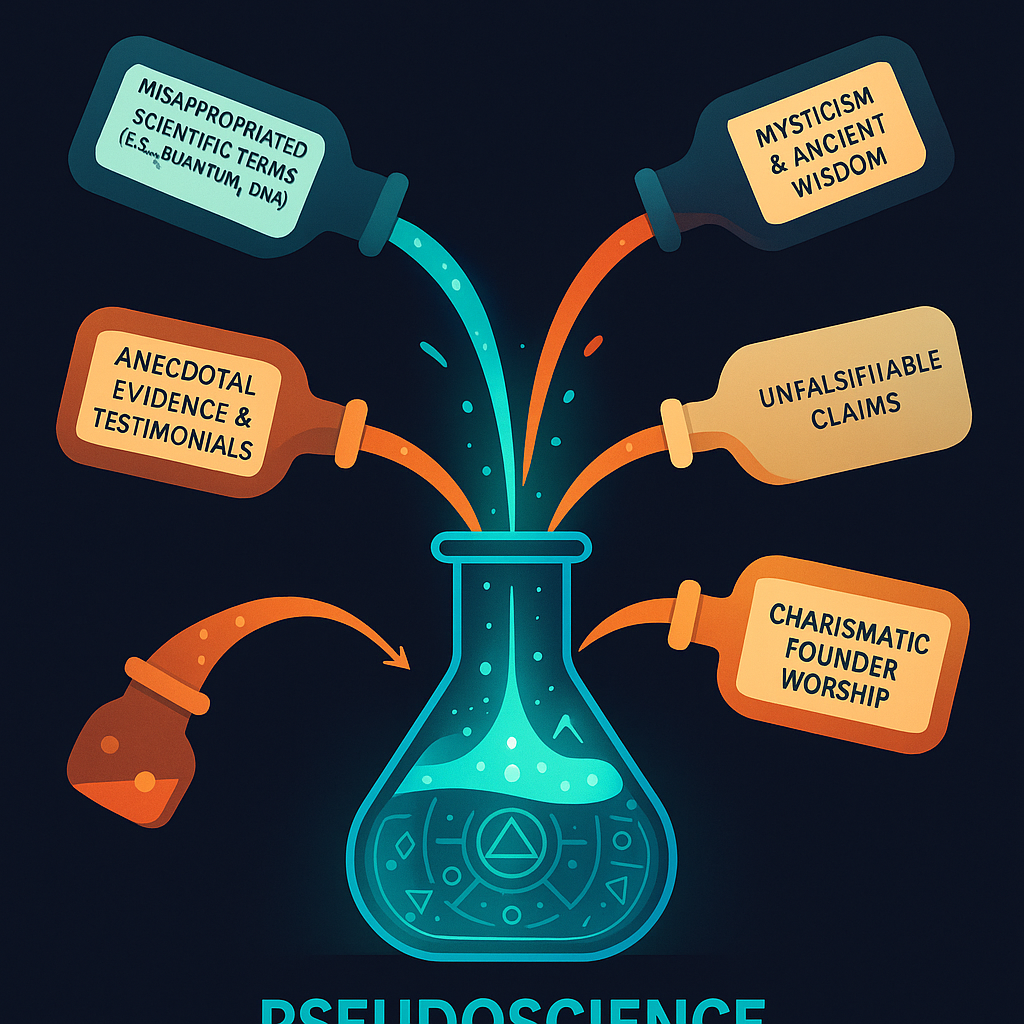

默會知識冰山示意圖

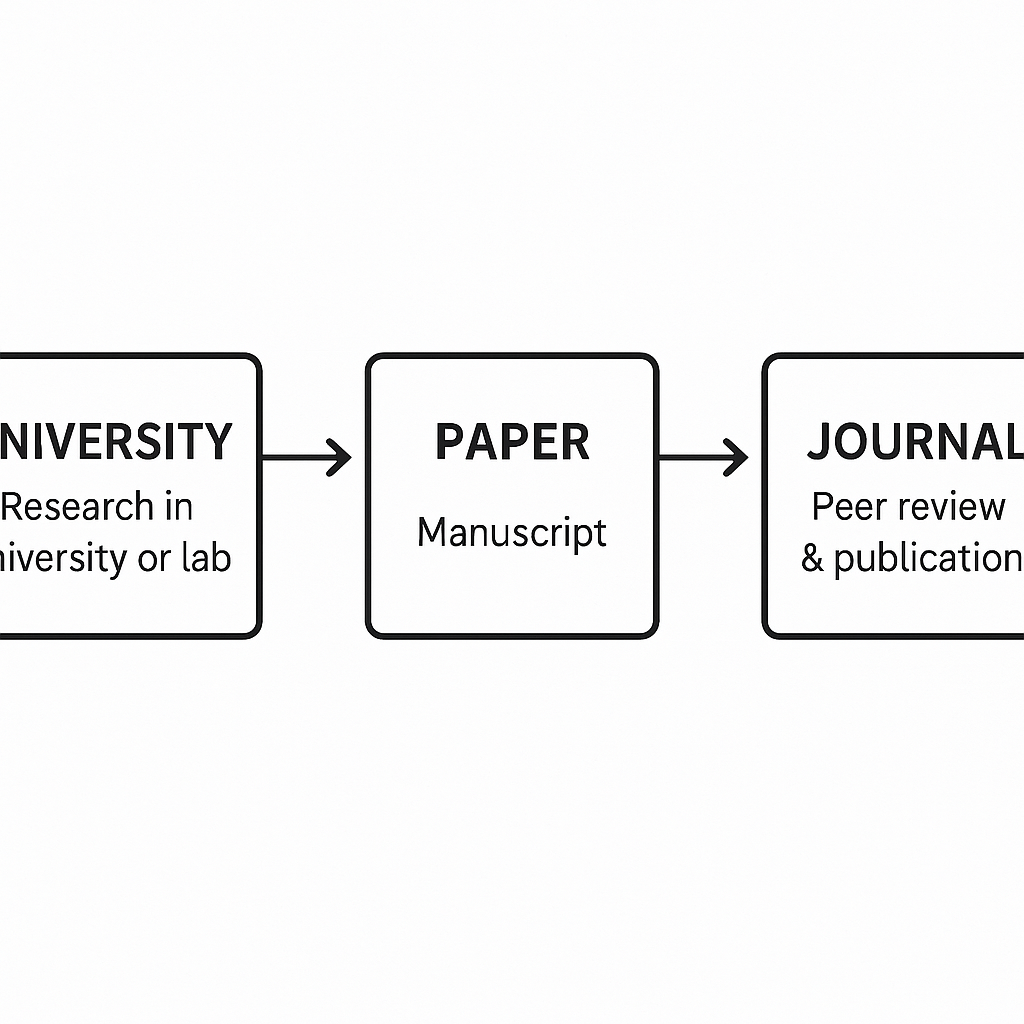

默會知識冰山示意圖 傳統科學知識生產與傳播模型

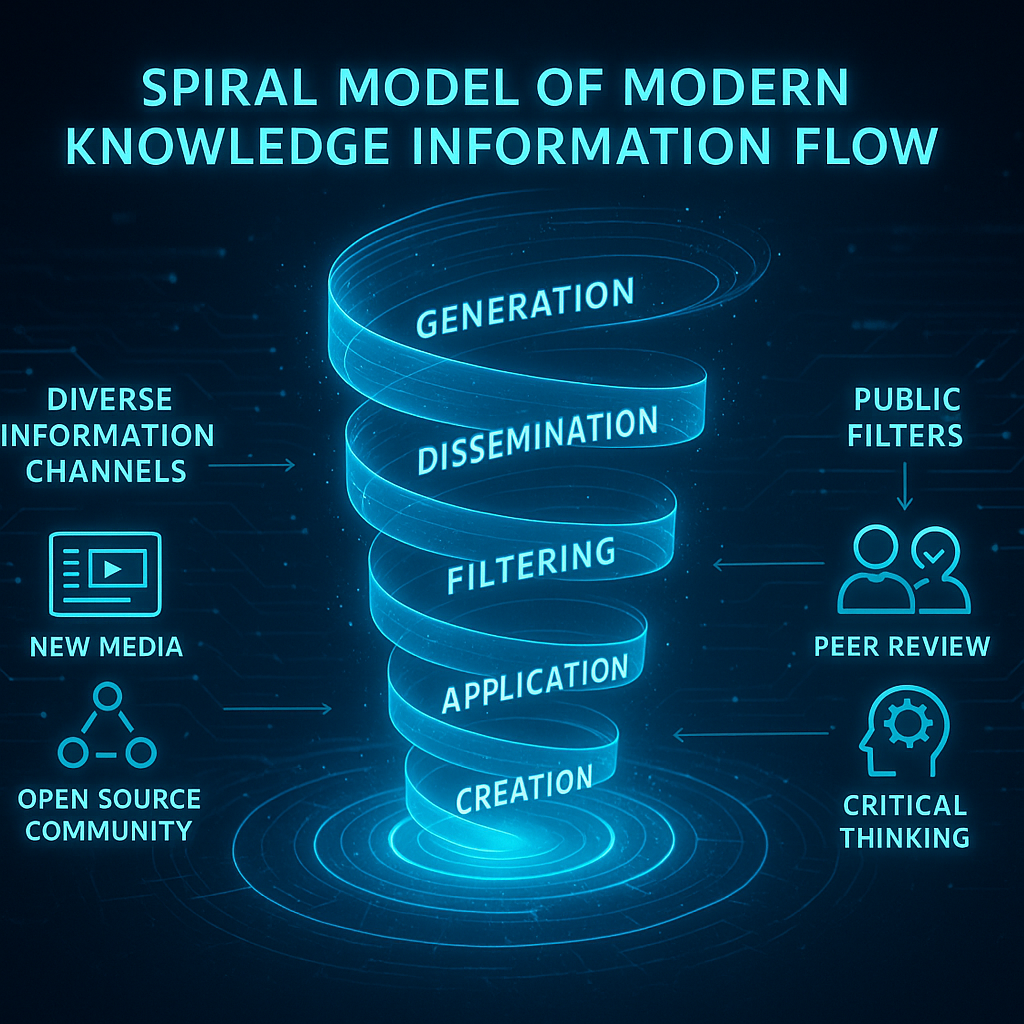

傳統科學知識生產與傳播模型 SECI知識螺旋模型

SECI知識螺旋模型